Docker挂载目录权限问题完全解决指南:从诊断到实战的5大方案

凌晨三点。你盯着终端上那行红色的错误信息——“Permission denied”。这已经是今晚第五次了。明明在Mac上跑得好好的开发容器,一部署到Linux生产服务器就炸了。你试着去删除那些容器生成的日志文件,系统告诉你”无权操作”。可你明明就是服务器管理员啊,怎么会没权限?

更崩溃的是,昨天向同事请教时,他随口说了句:“chmod 777不就行了?“你试了,确实能用了。但心里总有个声音在提醒:这样做真的没问题吗?

根据Docker社区论坛的统计,40%的初级用户会遇到挂载目录权限问题,其中60%选择了chmod 777这种粗暴方案。结果呢?容器逃逸和数据泄露的隐患。听起来很可怕吧。

其实这个权限问题没那么神秘。今天这篇文章,我会带你彻底搞懂Docker权限问题的本质——UID和GID到底是怎么回事。接着给你5种正经的解决方案,从最简单的临时hack到企业级的安全配置都有。最关键的是,你会学会用3个命令快速诊断问题,知道自己到底该用哪种方案。

不用再盲目chmod 777了。走起。

根本原因:为什么会有权限问题

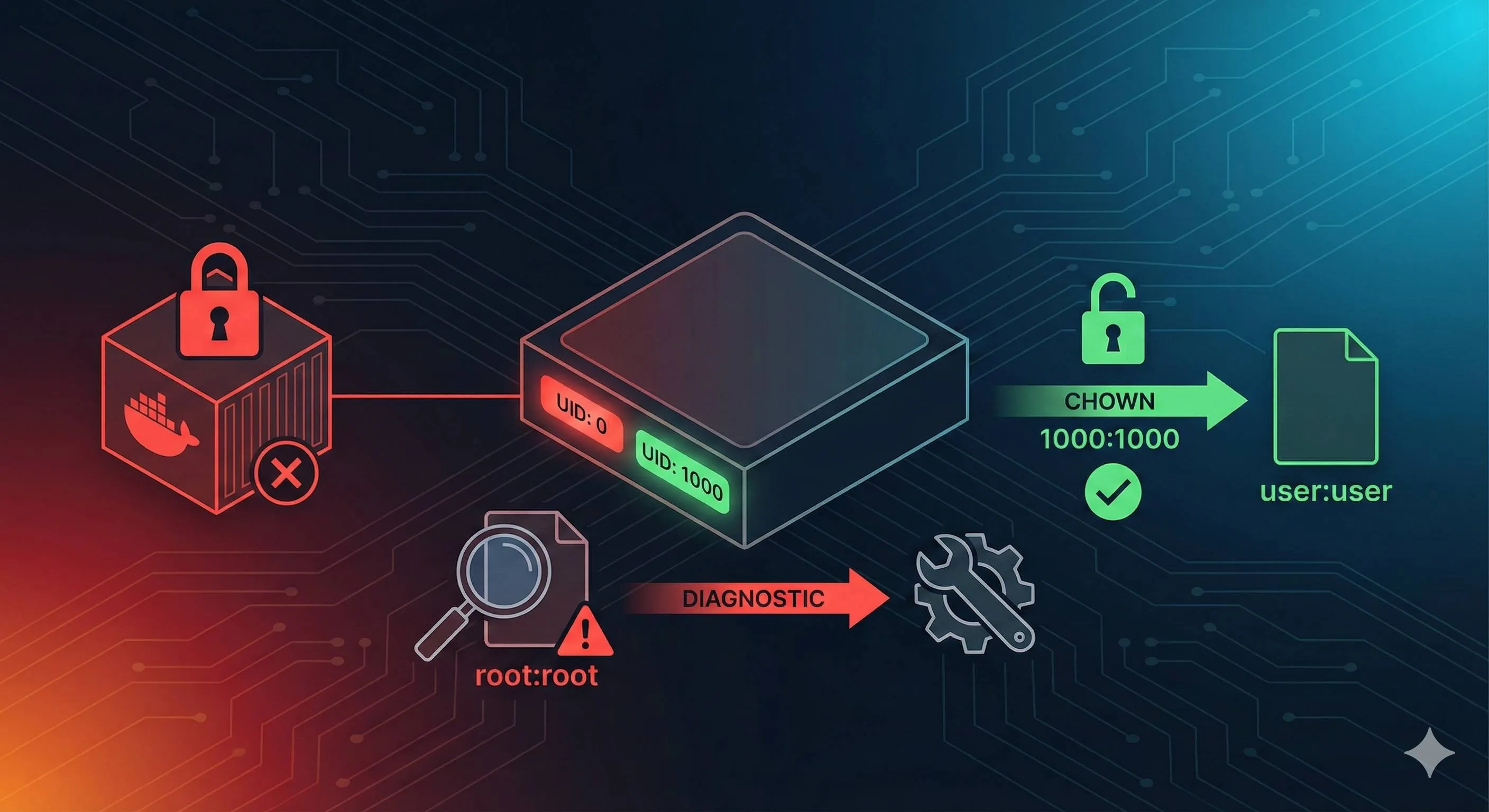

UID/GID才是真正的身份证

你可能以为Linux是用用户名来识别身份的吧?错了。Linux内核其实只认数字——UID(用户ID)和GID(组ID)。用户名只是给人类看的昵称而已。

举个例子。在你的电脑上运行id命令:

uid=1000(oden) gid=1000(oden) groups=1000(oden)看到了吗?1000才是你真正的身份标识。oden这个名字对内核来说根本不重要。

再看root用户:

uid=0(root) gid=0(root) groups=0(root)0号用户就是超级用户。不管叫什么名字,只要UID是0,就拥有系统最高权限。

权限冲突是怎么来的

这就是问题的核心了。当你在宿主机上用普通用户(比如UID=1000)运行Docker,但容器默认以root(UID=0)身份运行时,矛盾就产生了。

完整的冲突链路是这样的:

- 你在Linux宿主机上,以UID=1000的普通用户身份启动容器

- 容器内的进程默认以root(UID=0)运行

- 容器内root创建一个文件,比如

/app/logs/output.log - 这个文件通过bind mount映射到宿主机

./logs/output.log - 宿主机上这个文件的owner显示为root(UID=0)

- 你作为普通用户(UID=1000)想删除它?没门儿,权限不够

就这么简单粗暴。容器不知道你在宿主机上是谁,它只认UID。0号创建的文件,非0号用户碰都碰不了。

为什么Mac和Windows上没这问题?

你可能会想:“奇怪啊,我在Mac上用Docker从来没遇到过这事儿啊。”

对,因为Mac和Windows上的Docker Desktop跑在虚拟机里。Mac用的是Apple Virtualization框架(以前是hyperkit),Windows用的是WSL2或Hyper-V。它们有一层额外的”权限转换层”。

Mac的VirtioFS文件系统会自动把容器生成的文件owner转换成宿主机当前用户。听起来很贴心吧?是的,但这也是为什么你的代码在Mac上没问题,上Linux服务器就炸的根本原因——Linux上的Docker直接调用内核,没有这个中间转换层。

说白了,Docker Desktop为了用户体验做了妥协,牺牲了一些”真实性”。开发阶段你感觉不到痛,部署时就傻眼了。

还有几个坑要注意

Bind mount vs Named Volume:

- Bind mount(

-v /host/path:/container/path)直接映射宿主机目录,权限问题最明显 - Named Volume(

-v mydata:/container/path)由Docker管理,权限相对宽松,但也不是没问题

SELinux和AppArmor:

如果你的Linux开了SELinux(CentOS/RHEL)或AppArmor(Ubuntu),权限问题会更复杂。除了UID/GID匹配,还得考虑安全上下文标签。遇到莫名其妙的权限错误?先查查SELinux日志:

sudo ausearch -m avc -ts recent容器内没有你的用户:

容器镜像里默认只有root和少数几个系统用户。你在宿主机上的UID=1000的用户,容器根本不认识。文件owner显示成一串数字就是这个原因。

快速诊断:3个命令定位权限问题

遇到Permission denied不要慌。专业人士怎么排查问题的?三个命令,一分钟搞定。

命令1:查看文件的真实owner

ls -ln /your/mount/path注意,是-ln不是-l。区别在哪?-l显示用户名,-ln显示UID/GID数字。

输出示例:

-rw-r--r-- 1 0 0 1024 Dec 17 10:00 output.log怎么读这个输出?

- 第一列

-rw-r--r--是权限位(不是重点) - 第二列

1是硬链接数(不重要) - 第三列

0是owner的UID ← 重点在这 - 第四列

0是owner的GID ← 还有这 - 后面是文件大小、时间、文件名

看到0 0了吗?这就是root用户。如果你在宿主机上的UID是1000,那你当然改不了这个文件。

对比一下正常情况:

ls -ln ~/my-project输出:

-rw-r--r-- 1 1000 1000 2048 Dec 17 11:30 README.md看到1000 1000了吧。这才是你自己的文件。

命令2:查看容器进程的实际身份

docker exec <container_name> id输出示例:

uid=0(root) gid=0(root) groups=0(root)这告诉你容器内的进程以什么身份运行。通常就是root(UID=0)。

再对比一下宿主机:

id输出:

uid=1000(oden) gid=1000(oden) groups=1000(oden),4(adm),27(sudo)看出差异了吗?容器内是0,宿主机是1000。不匹配。这就是冲突来源。

命令3:检查Docker的挂载配置

docker inspect <container_name> | grep -A 10 "Mounts"输出类似这样:

"Mounts": [

{

"Type": "bind",

"Source": "/home/oden/project/logs",

"Destination": "/app/logs",

"Mode": "",

"RW": true,

"Propagation": "rprivate"

}

]看什么?

Type:bind还是volume?bind mount权限问题更明显Source:宿主机路径,去ls -ln看看这个路径的ownerRW:true表示可读写,false表示只读Mode:有没有特殊的挂载选项(比如:z或:Z用于SELinux)

一分钟诊断流程

遇到权限问题,按这个顺序查:

- 先看文件:

ls -ln查看问题文件的UID/GID - 再看容器:

docker exec <container> id查看容器进程身份 - 对比差异:如果容器UID和文件owner UID不同于你的宿主机UID,就是权限冲突了

- 确认配置:

docker inspect确认挂载方式和路径

举个实际例子。假设你遇到无法删除容器日志:

# 步骤1:看文件owner

$ ls -ln ./logs/

-rw-r--r-- 1 0 0 5120 Dec 17 12:00 app.log

# UID=0,是root创建的

# 步骤2:看容器身份

$ docker exec myapp id

uid=0(root) gid=0(root) groups=0(root)

# 容器确实以root运行

# 步骤3:看自己的身份

$ id

uid=1000(oden) gid=1000(oden) ...

# 我是1000,容器是0,不匹配!

# 诊断结果:容器以root运行,生成root拥有的文件,我无权删除有了这个诊断,你就知道该用哪种方案了。接着往下看。

5大解决方案:选择最适合你的

好了,知道了问题原因和诊断方法,现在来解决它。我给你5种方案,从简单到复杂,从临时hack到企业级配置都有。关键是知道什么场景用什么方案。

方案1:运行时用—user参数指定UID/GID

适合谁:需要快速测试,或者本地开发环境

原理:直接告诉Docker”用我的UID运行容器”,这样容器生成的文件owner就是你了。

怎么用:

# 命令行方式

docker run --user $(id -u):$(id -g) -v /host/data:/app/data myimage

# docker-compose.yml方式

services:

myapp:

image: myimage

user: "${UID:-1000}:${GID:-1000}"

volumes:

- ./data:/app/data运行时:

export UID=$(id -u)

export GID=$(id -g)

docker-compose up优点:

- 最简单,马上见效

- 不用改Dockerfile或重新构建镜像

- 适合本地开发快速迭代

缺点:

- 每次启动都得指定

- 如果容器内应用依赖特定UID(比如nginx需要绑定80端口,需要root权限),会失败

- 团队成员的UID可能不一样,不能写死

风险指数:低

适用系统:Linux完美支持;Mac/Windows支持但体验差(因为有虚拟机层)

什么时候用:本地开发、临时测试、快速验证想法。比如你在Mac上开发,推到Linux CI时发现权限问题,先用这个方案救急。

方案2:在Dockerfile中创建匹配的用户

适合谁:团队共用的镜像,需要重复使用的场景

原理:构建镜像时用build arg传入宿主机UID,在镜像里创建对应的用户。这样容器启动后就以这个用户身份运行。

怎么用:

Dockerfile:

FROM python:3.11

# 接收构建参数

ARG UID=1000

ARG GID=1000

# 创建用户组和用户

RUN groupadd -g $GID appuser && \

useradd -m -u $UID -g $GID appuser

# 设置工作目录并授权

WORKDIR /app

RUN chown -R appuser:appuser /app

# 切换到非root用户

USER appuser

# 后续命令都以appuser身份执行

COPY --chown=appuser:appuser . /app

RUN pip install -r requirements.txt

CMD ["python", "app.py"]构建:

docker build --build-arg UID=$(id -u) --build-arg GID=$(id -g) -t myapp:latest .docker-compose.yml:

services:

myapp:

build:

context: .

args:

UID: ${UID:-1000}

GID: ${GID:-1000}

volumes:

- ./data:/app/data优点:

- 一次构建,每次运行都对

- 容器内有完整的用户环境(home目录、shell配置等)

- 最专业的方案,生产级别

缺点:

- 需要修改Dockerfile

- 团队成员UID不同时,每个人都得自己构建(不能共用镜像)

- 如果应用启动时需要root权限(比如修改系统配置),这个方案不行

风险指数:低

适用系统:Linux完美;Mac/Windows因为虚拟机层有差异,但也能用

什么时候用:你们团队有标准基础镜像,所有项目都基于它;或者你在做一个要分发给别人用的镜像(比如开源项目),让用户自己构建时匹配UID。

方案3:用Entrypoint脚本动态调整(gosu方案)

适合谁:应用需要先以root初始化,然后降权运行

原理:容器启动时以root运行entrypoint脚本,脚本里动态创建用户,接着用gosu(类似sudo但更安全)切换到目标用户运行主程序。

怎么用:

Dockerfile:

FROM node:18

# 安装gosu

RUN apt-get update && apt-get install -y gosu && rm -rf /var/lib/apt/lists/*

# 复制entrypoint脚本

COPY entrypoint.sh /usr/local/bin/

RUN chmod +x /usr/local/bin/entrypoint.sh

WORKDIR /app

COPY . /app

ENTRYPOINT ["/usr/local/bin/entrypoint.sh"]

CMD ["node", "server.js"]entrypoint.sh:

#!/bin/bash

set -e

# 如果指定了LOCAL_USER_ID环境变量

if [ -n "$LOCAL_USER_ID" ]; then

# 创建用户(如果不存在)

useradd -u $LOCAL_USER_ID -o -m appuser 2>/dev/null || true

# 修改/app目录的owner

chown -R appuser:appuser /app

# 用gosu切换到appuser运行后续命令

exec gosu appuser "$@"

else

# 没指定就用root运行

exec "$@"

fi运行:

docker run -e LOCAL_USER_ID=$(id -u) -v ./data:/app/data myapp优点:

- 灵活性最高:既能用root做初始化,又能降权运行主程序

- 镜像可以给不同UID的用户复用

- 安全性好(gosu比su/sudo更安全)

缺点:

- 需要修改Dockerfile和entrypoint

- 增加了复杂度和维护成本

- gosu需要额外安装(虽然很小)

风险指数:中(gosu是Docker官方推荐的工具,可信)

适用系统:所有系统

什么时候用:你的应用启动时需要修改系统配置(需要root),但运行时应该以普通用户身份?比如nginx需要绑定80端口(root权限),但worker进程应该降权;或者你的应用需要初始化数据库schema(root),接着降权跑服务。

方案4:User Namespace Remapping(userns-remap)

适合谁:公司安全规范要求强制隔离,不允许任何容器以真实root运行

原理:在Docker daemon级别配置,自动把所有容器的UID重新映射到一个”子用户”范围。容器内以为自己是root(UID=0),但在宿主机上实际是一个普通用户(比如UID=100000)。

怎么用:

编辑/etc/docker/daemon.json:

{

"userns-remap": "default"

}重启Docker:

sudo systemctl restart dockerDocker会自动创建dockremap用户,并在/etc/subuid和/etc/subgid中分配UID/GID范围。

验证:

# 启动容器

docker run -d --name test -v /tmp/test:/data busybox sleep 3600

# 容器内看起来是root

docker exec test id

# uid=0(root) gid=0(root)

# 但在宿主机上

ls -ln /tmp/test

# owner是一个很大的数字,比如100000优点:

- 一次配置,全局生效

- 所有容器自动隔离,无需修改镜像或命令

- 安全性最高:即使容器逃逸,逃到的也是子用户shell,不是真root

- Docker官方推荐的企业级方案

缺点:

- 需要系统级配置,影响所有容器

- 已有的容器和volume可能不兼容,需要重建

- 不能和rootless模式同时用

- 某些特权操作(比如mount)仍然不行

风险指数:低(官方推荐)

适用系统:仅Linux(需要内核user namespace支持)

什么时候用:公司安全规范要求所有容器必须隔离;你管理多租户环境,不信任某些容器镜像;你想要一劳永逸的解决方案,不想每个项目都单独配置。

方案5:Rootless Docker

适合谁:最高安全要求,愿意接受一些功能限制

原理:Docker daemon本身以非root用户运行。所有容器都在这个用户的namespace内,完全与系统root隔离。

怎么用:

安装rootless Docker:

# 卸载root Docker(如果有)

sudo apt-get remove docker docker-engine docker.io

# 安装rootless Docker

curl -fsSL https://get.docker.com/rootless | sh

# 按提示配置环境变量

export PATH=$HOME/bin:$PATH

export DOCKER_HOST=unix://$XDG_RUNTIME_DIR/docker.sock

# 启动

systemctl --user start docker

systemctl --user enable docker验证:

docker run hello-world

# 完全以非root身份运行优点:

- 终极安全方案:Docker daemon不是root,容器更不是root

- 即使容器逃逸,也逃不出你的用户权限范围

- 适合不可信镜像、多租户环境、安全敏感场景

缺点:

- 不能使用特权端口(1024以下,包括80/443)

- 不能使用某些网络模式(比如host模式)

- 性能稍差(因为额外的namespace开销)

- 配置相对复杂,文档相对少

风险指数:低(设计合理,Docker官方支持)

适用系统:现代Linux(需要内核支持newuidmap/newgidmap,Ubuntu 20.04+、CentOS 8+)

什么时候用:你的公司安全规范极其严格(比如金融、医疗);你在运行不可信的第三方容器镜像;你的Kubernetes集群要求所有pod都非root运行,生产机器上的Docker也想rootless。

快速决策:我该用哪个?

看完5个方案,还是不知道选哪个?用这个决策树:

遇到权限问题了?

├─ 只是临时测试一下?

│ └─ 是 → 方案1(--user参数)

│

├─ 这是团队长期维护的项目?

│ ├─ 应用启动需要root权限?

│ │ └─ 是 → 方案3(entrypoint+gosu)

│ └─ 不需要root?

│ └─ 方案2(Dockerfile创建用户)

│

├─ 公司安全规范要求强制隔离?

│ ├─ 需要特权端口或特殊功能?

│ │ └─ 是 → 方案4(userns-remap)

│ └─ 不需要特权?

│ └─ 方案5(Rootless Docker)

│

└─ 只是想快速解决本地开发问题?

└─ 方案1(--user参数)我的建议:

- 开发环境:方案1(快速有效)

- 团队项目:方案2或3(专业规范)

- 生产环境:方案4或5(安全优先)

别着急用最复杂的方案。根据你的实际需求选。够用就好。

跨平台特殊情况:Mac、Windows和Linux的差异

”我的机器上没问题啊”

这句话是不是很熟悉?开发时在Mac上跑得好好的,上Linux服务器就炸。或者反过来,Linux上没问题,Windows开发机上各种诡异现象。

原因就是三个平台的Docker实现差异巨大。

Linux:最”真实”但问题最多

Linux上的Docker直接调用内核,没有虚拟机中间层。这是最接近生产环境的方式,但也是权限问题最明显的平台。

特点:

- 容器和宿主机共享同一个内核

- UID/GID直接映射,没有转换

- 默认容器以root(UID=0)运行

- bind mount权限冲突直接暴露

最佳实践:

- 开发阶段用方案1(—user参数)快速解决

- 长期项目用方案2(Dockerfile创建用户)

- 生产环境用方案4或5(userns-remap或rootless)

常见坑:

# 容器生成的文件无法删除

rm: cannot remove 'logs/app.log': Permission denied

# 看owner

ls -ln logs/

# -rw-r--r-- 1 0 0 ...

# 原因:容器以root运行,生成root文件解决:在docker-compose.yml加上user: "${UID}:${GID}"。

Mac:权限”宽松”但有陷阱

Mac上Docker Desktop运行在轻量级虚拟机里(Apple Virtualization框架)。文件系统用的是VirtioFS,有自动权限转换。

特点:

- 容器生成的文件owner通常会转换成宿主机当前用户

- 大部分情况下感觉不到权限问题

- 但这个”便利”在部署时会坑你

已知问题:

- VirtioFS在2023-2024年有不少权限相关bug(比如某些嵌套目录权限错乱)

- Docker Desktop 4.13+版本修复了大部分,但仍有edge cases

- 跨越多层符号链接时可能权限丢失

最佳实践:

- 本地开发:享受便利即可,不用特别配置

- 但别依赖这个便利:在Dockerfile里仍然用方案2创建用户

- 部署前在Linux机器(或虚拟机)上测试一遍

常见陷阱:

# 在Mac上这样写没问题

services:

app:

image: myapp

volumes:

- ./data:/app/data

# 容器以root运行,但文件owner自动是你

# 部署到Linux后炸了

# 文件全是root,你的CI脚本无权访问解决:不管Mac上是否有问题,都加上user配置:

services:

app:

user: "${UID:-1000}:${GID:-1000}"Windows:最复杂的场景

Windows上Docker Desktop跑在WSL2或Hyper-V里。NTFS权限模型和Linux ACL完全不同。

特点:

- WSL2模式:相对接近Linux,但跨文件系统(NTFS和ext4)时有转换

- Hyper-V模式:多了一层虚拟化,权限转换更复杂

- 某些驱动器被BitLocker加密时,权限更诡异

常见问题:

# bind mount到C盘时

docker run -v C:\Users\oden\project:/app myimage

# 权限混乱,有时能读不能写

# bind mount到WSL路径时

docker run -v /mnt/c/Users/oden/project:/app myimage

# 稍好,但仍有问题最佳实践:

- 优先用Named Volume而不是bind mount:

services: db: image: postgres volumes: - pgdata:/var/lib/postgresql/data # 用volume volumes: pgdata: # Docker管理,避免NTFS权限问题 - 如果必须bind mount,把项目放在WSL2文件系统内(

\\wsl$\Ubuntu\home\...) - 避免跨驱动器挂载

已知问题:

- C盘或其他NTFS分区挂载时,文件权限位可能全是777(看着吓人但实际权限受NTFS控制)

- 符号链接在Windows上支持有限,容器内可能看不到

- 行尾符(LF vs CRLF)问题会被Git和Docker同时搞混

跨平台团队协作:统一策略

如果你的团队有人用Mac、有人用Linux、有人用Windows,怎么办?

推荐配置:

docker-compose.yml:

services:

app:

build:

context: .

args:

UID: ${UID:-1000}

GID: ${GID:-1000}

user: "${UID:-1000}:${GID:-1000}"

volumes:

- ./src:/app/srcDockerfile:

FROM node:18

ARG UID=1000

ARG GID=1000

RUN groupadd -g $GID appuser && \

useradd -m -u $UID -g $GID appuser

WORKDIR /app

RUN chown appuser:appuser /app

USER appuser.env.example(团队共享):

# Linux/Mac用户运行

# export UID=$(id -u)

# export GID=$(id -g)

# Windows用户可以写死

UID=1000

GID=1000README.md说明:

## 启动项目

**Linux/Mac用户**:

```bash

export UID=$(id -u) GID=$(id -g)

docker-compose upWindows用户:

# 在WSL2中运行,或直接docker-compose up(使用默认1000)

docker-compose up

**关键点**:

- 用build args和环境变量让配置灵活

- Linux用户传入实际UID,Mac/Windows用默认值

- 在Dockerfile里创建用户,确保镜像跨平台一致

- 文档说明不同平台的差异

### 一句话总结

- **Linux**:问题最明显,解决方案最多,最接近生产

- **Mac**:通常没问题,但别被便利麻痹,仍要规范配置

- **Windows**:优先用volume而非bind mount,项目放WSL2文件系统内

跨平台团队?用build args和user配置让所有人都能正常工作。

## 实战案例:这些常见场景如何解决

前面讲了原理、诊断、方案和跨平台差异。现在来点实实在在的——五个最常见的权限问题场景,手把手教你怎么解决。

### 案例1:本地开发,容器日志无法删除

**症状**:

你本地跑了一个应用容器,会生成日志文件。过段时间想清理一下:

```bash

rm -rf logs/

# rm: cannot remove 'logs/app.log': Permission denied诊断步骤:

# 第一步:看文件owner

$ ls -ln logs/

total 1024

-rw-r--r-- 1 0 0 524288 Dec 17 14:30 app.log

-rw-r--r-- 1 0 0 524288 Dec 17 14:31 error.log

# UID=0,是root创建的

# 第二步:看容器身份

$ docker exec myapp id

uid=0(root) gid=0(root) groups=0(root)

# 容器确实以root运行

# 第三步:看自己的身份

$ id

uid=1000(oden) gid=1000(oden) groups=1000(oden)

# 我是1000,容器是0,不匹配!解决方案:

改docker-compose.yml,加上user配置:

services:

myapp:

image: myapp:latest

user: "${UID:-1000}:${GID:-1000}" # 关键行

volumes:

- ./logs:/app/logs运行:

export UID=$(id -u)

export GID=$(id -g)

docker-compose down

docker-compose up现在容器会以你的UID运行,生成的日志文件owner就是你了。

一句话总结:加一行user配置,完事儿。

案例2:Django/Flask应用,静态文件权限问题

症状:

你的Python Web应用需要收集静态文件。运行collectstatic后:

docker exec webapp python manage.py collectstatic

# 生成了static/文件夹

ls -ln static/

# drwxr-xr-x 1 0 0 ...

# owner是root,CI脚本或nginx容器无权访问原因:

容器以root运行,生成的文件属于root。如果后续要用nginx容器serve这些文件,nginx容器的用户可能无权读取。

解决方案:

在Dockerfile中创建应用用户:

FROM python:3.11

# 创建应用用户

RUN groupadd -g 1000 appuser && \

useradd -m -u 1000 -g 1000 appuser

WORKDIR /app

# 复制依赖文件并安装(此时仍是root,可以apt-get等)

COPY requirements.txt .

RUN pip install -r requirements.txt

# 复制应用代码并授权

COPY --chown=appuser:appuser . /app

# 切换到appuser

USER appuser

# 后续命令都以appuser运行

CMD ["gunicorn", "myapp.wsgi:application"]docker-compose.yml:

services:

webapp:

build: .

volumes:

- static_volume:/app/static

nginx:

image: nginx:alpine

volumes:

- static_volume:/usr/share/nginx/html/static:ro # 只读挂载

ports:

- "80:80"

volumes:

static_volume:关键点:

- 在Dockerfile里创建匹配的用户(UID=1000)

- 用Named Volume共享静态文件,而不是bind mount

- nginx容器以自己的用户读取volume,Docker会处理权限

一句话总结:Dockerfile里提前创建好用户,用volume共享文件。

案例3:数据库卷的权限问题

症状:

你启动PostgreSQL或MySQL容器时报错:

docker-compose up postgres

# postgres: could not open file "/var/lib/postgresql/data/...": Permission denied原因:

数据库镜像通常会切换到特定UID运行(比如postgres镜像用UID=999的postgres用户)。如果你用bind mount挂载数据目录,宿主机的目录owner可能不对。

诊断:

# 看挂载的目录

ls -ln ./pgdata

# drwxr-xr-x 1 1000 1000 ...

# owner是1000,但postgres容器需要999

# 查看postgres镜像的用户

docker run --rm postgres:15 id

# uid=999(postgres) gid=999(postgres) groups=999(postgres)解决方案:

方法A:用Named Volume(推荐)

services:

postgres:

image: postgres:15

environment:

POSTGRES_PASSWORD: secret

volumes:

- pgdata:/var/lib/postgresql/data # 用volume而非bind mount

volumes:

pgdata: # Docker自动处理权限方法B:如果必须用bind mount,提前设置权限

# 创建目录并设置owner

mkdir -p ./pgdata

sudo chown -R 999:999 ./pgdata # 匹配postgres的UID/GIDdocker-compose.yml:

services:

postgres:

image: postgres:15

volumes:

- ./pgdata:/var/lib/postgresql/data注意:不同数据库镜像的UID可能不同:

- PostgreSQL:999

- MySQL:999

- MongoDB:999

- Redis:999(巧了,大部分都是999)

但不保证所有版本都一样,最好用docker run --rm <image> id确认。

一句话总结:数据库用Named Volume,让Docker处理权限。必须bind mount就提前chown。

案例4:CI流程中,构建产物权限不对

症状:

你的CI流程里有这样的步骤:

# .gitlab-ci.yml

build:

script:

- docker run --rm -v $CI_PROJECT_DIR:/app builder npm run build

- ls -l dist/ # 查看构建产物

# -rw-r--r-- 1 root root ... (owner是root)

- cp dist/* /deploy/ # Permission denied!CI runner以普通用户运行,但Docker容器以root构建,产物owner是root,后续步骤无权访问。

解决方案:

方法A:在构建容器里显式改owner

# Dockerfile.builder

FROM node:18

WORKDIR /app

COPY package*.json ./

RUN npm install

COPY . .

# 构建并改owner

RUN npm run build && \

chown -R 1000:1000 /app/dist

CMD ["npm", "run", "build"]方法B:用—user运行构建容器

# .gitlab-ci.yml

build:

script:

- docker run --rm --user $(id -u):$(id -g) -v $CI_PROJECT_DIR:/app builder npm run build

- ls -l dist/ # 现在owner是你了

- cp dist/* /deploy/ # 没问题方法C:用entrypoint处理(更灵活)

FROM node:18

RUN apt-get update && apt-get install -y gosu

COPY entrypoint.sh /

RUN chmod +x /entrypoint.sh

WORKDIR /app

ENTRYPOINT ["/entrypoint.sh"]

CMD ["npm", "run", "build"]entrypoint.sh:

#!/bin/bash

set -e

# 运行构建

npm run build

# 如果指定了OUTPUT_UID,改变产物owner

if [ -n "$OUTPUT_UID" ]; then

chown -R $OUTPUT_UID:${OUTPUT_GID:-$OUTPUT_UID} /app/dist

fiCI配置:

build:

script:

- docker run --rm -e OUTPUT_UID=$(id -u) -v $CI_PROJECT_DIR:/app builder一句话总结:构建时显式设置产物owner,或用—user运行构建容器。

案例5:Kubernetes Pod的权限问题

症状:

你在K8s中部署应用,Pod启动失败:

kubectl logs mypod

# Error: EACCES: permission denied, open '/app/data/config.json'原因:

K8s的securityContext可能限制了Pod的运行用户,或者volume的fsGroup设置不对。

诊断:

# 进入Pod检查

kubectl exec -it mypod -- id

# uid=1000 gid=1000 groups=1000

# 看volume里的文件

kubectl exec -it mypod -- ls -ln /app/data

# drwxr-xr-x 2 0 0 ...

# owner是root,但Pod以1000运行,读不了解决方案:

在Pod spec中设置securityContext:

apiVersion: v1

kind: Pod

metadata:

name: mypod

spec:

securityContext:

runAsUser: 1000 # Pod以UID=1000运行

runAsGroup: 1000 # GID=1000

fsGroup: 1000 # volume里的文件group设为1000,并可读写

containers:

- name: app

image: myapp:latest

volumeMounts:

- name: data

mountPath: /app/data

volumes:

- name: data

emptyDir: {}关键点:

runAsUser:容器进程的UIDrunAsGroup:容器进程的GIDfsGroup:volume里文件的group owner,并确保进程可读写

如果用PersistentVolumeClaim:

apiVersion: v1

kind: PersistentVolumeClaim

metadata:

name: mypvc

spec:

accessModes:

- ReadWriteOnce

resources:

requests:

storage: 1Gi

---

apiVersion: v1

kind: Pod

metadata:

name: mypod

spec:

securityContext:

fsGroup: 1000 # PVC里的文件group是1000

containers:

- name: app

image: myapp:latest

securityContext:

runAsUser: 1000 # 进程以1000运行

volumeMounts:

- name: storage

mountPath: /app/data

volumes:

- name: storage

persistentVolumeClaim:

claimName: mypvc一句话总结:在Pod的securityContext里明确设置runAsUser和fsGroup。

总结这5个案例

| 场景 | 症状 | 解决方案 | 推荐方法 |

|---|---|---|---|

| 本地开发日志删不掉 | Permission denied | user配置 | docker-compose.yml加user |

| 静态文件收集 | nginx无权读取 | Dockerfile创建用户 | USER appuser + volume |

| 数据库启动失败 | 数据目录无权写 | Named Volume | 让Docker处理权限 |

| CI构建产物权限 | 后续步骤无权访问 | —user或entrypoint | 构建时chown |

| K8s Pod权限 | EACCES错误 | securityContext | runAsUser + fsGroup |

看到了吗?不同场景用不同方案。关键是先诊断,知道是哪种冲突,接着对症下药。

结论

还记得开头那个凌晨三点的场景吗?你盯着”Permission denied”,完全不知道为什么自己是管理员还删不了文件。

现在你知道了:

根本原因:Linux只认UID/GID,不认用户名。容器内root(UID=0)创建的文件,宿主机普通用户(UID=1000)碰都碰不了。

诊断方法:三个命令搞定——ls -ln看文件owner,docker exec <container> id看容器身份,docker inspect看挂载配置。一分钟定位问题。

解决方案:五种方案任你选:

- —user参数:快速hack,适合本地测试

- Dockerfile创建用户:专业方案,团队长期项目

- entrypoint+gosu:需要root初始化但运行时降权

- userns-remap:企业级强制隔离

- Rootless Docker:终极安全,功能有限制

跨平台差异:Mac和Windows的Docker Desktop有权限转换层,问题不明显;Linux直接调用内核,权限冲突直接暴露。别被Mac的便利麻痹了,在Dockerfile里规范配置才是王道。

实战经验:五个案例教你本地开发、静态文件、数据库、CI构建、K8s部署的权限问题怎么解决。每个场景都有最佳方案。

从今天开始行动

今天就能做(5分钟):

- 给你的docker-compose.yml加上

user: "${UID:-1000}:${GID:-1000}" - 用

docker exec <container> id看看你项目里容器的实际UID - 试试

ls -ln诊断一个权限问题

这周做(1-2小时):

- 改进你的Dockerfile,加入ARG UID/GID和用户创建逻辑

- 把诊断命令加到团队wiki或README里

- 给同事分享这篇文章(如果你觉得有用的话)

长期做(持续改进):

- 如果公司安全规范要求,评估userns-remap或rootless

- 审查生产环境的Docker配置,确保权限隔离

- 在CI/CD流程中加入权限检查步骤

最后说两句

权限问题看起来很技术、很枯燥,但本质就是”身份认证”。容器不知道你在宿主机上是谁,它只认数字。

当你理解了UID/GID的映射关系,一切就变得简单了。不用再盲目chmod 777,不用再凌晨三点被权限问题折磨。

选对方案,用对命令,知其然且知其所以然。

搞定。

19 分钟阅读 · 发布于: 2025年12月17日 · 修改于: 2026年2月5日

评论

使用 GitHub 账号登录后即可评论