Docker安全配置:避免用root运行容器的完整实践指南

上个月帮一个朋友看他们公司的容器配置,随手敲了个docker inspect——全是root跑的,还带--privileged。我问他知不知道这意味着什么,他耸耸肩:“能用就行,安全的事以后再说。“两周后,他们的容器被攻破了,黑客通过容器逃逸直接控制了宿主机。

这不是危言耸听。2024年1月爆出的CVE-2024-21626漏洞就是个典型案例:攻击者只需要控制容器的”工作目录”参数,就能利用泄露的文件描述符,把整个宿主机的文件系统玩弄于股掌之间。更可怕的数据来自绿盟科技的研究——Docker Hub上76%的镜像包含安全漏洞,67%有高危漏洞。

说实话,我以前也不太在意这个。写Dockerfile时就是FROM ubuntu,然后RUN apt-get install,反正都是在容器里,应该隔离得挺好的吧?直到有一次压测环境的容器被渗透,看着日志里黑客mount宿主机磁盘的命令,后背一阵发凉。

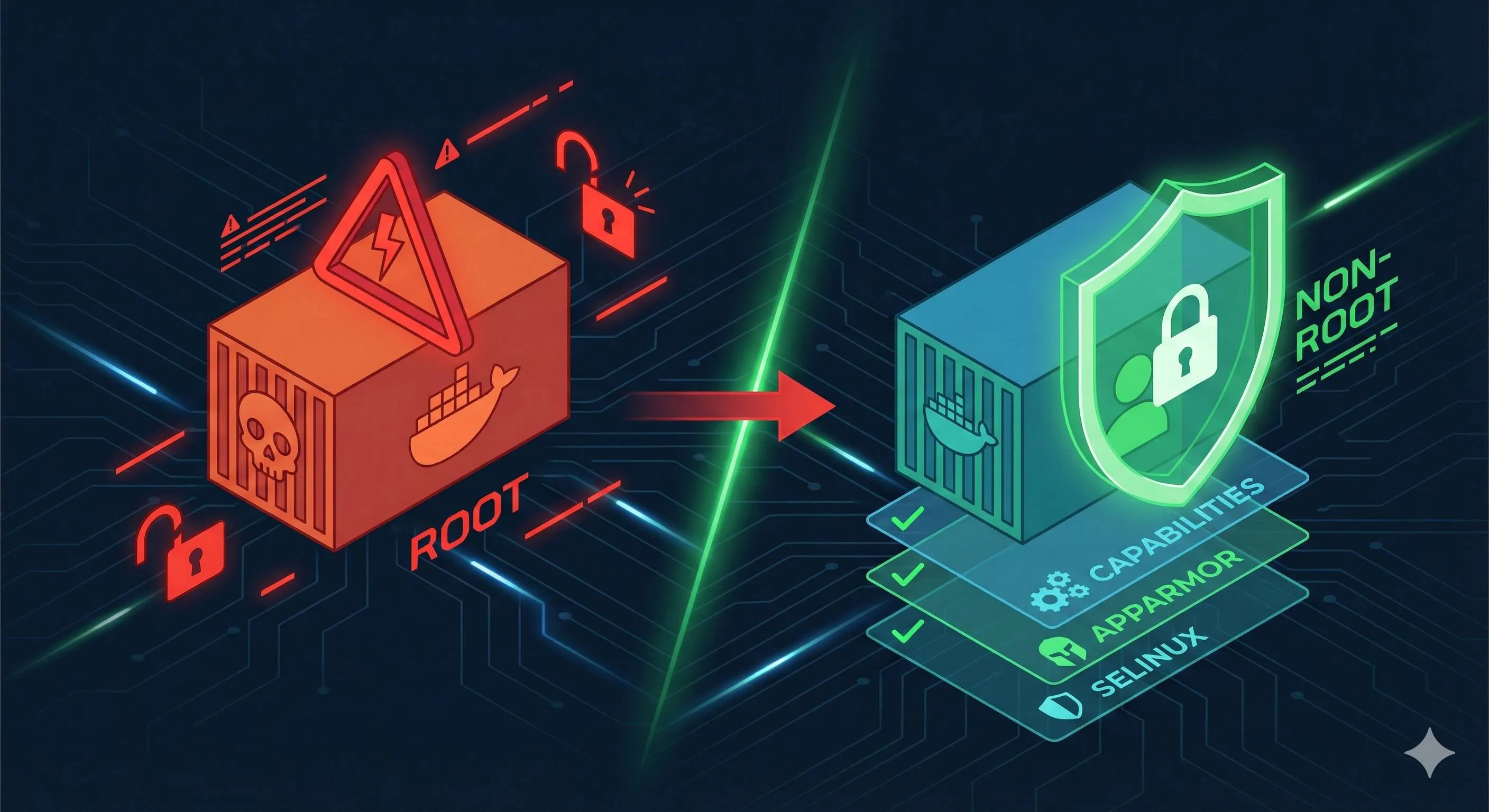

其实把容器从root改成非root用户运行,没你想的那么复杂。今天就来聊聊:为什么默认的root这么危险?怎么在Dockerfile里创建非root用户?--user参数怎么用?还有那些听起来很高级的Capabilities、AppArmor该怎么配置?看完这篇,你至少能把线上容器的安全风险降低80%。

为什么不能用root运行容器?

容器逃逸:从沙盒到宿主机只需一步

很多人觉得容器=沙盒,在里面做什么都影响不到宿主机。但现实是,容器隔离靠的是Linux的namespace和cgroup,不是虚拟机那种硬件级隔离。一旦配置不当或者遇到内核漏洞,这层隔离就跟纸糊的一样。

CVE-2024-21626就是个血淋淋的教训。攻击者发现runc(Docker底层运行时)处理工作目录时,会泄露一个指向宿主机文件系统的文件描述符。听起来很技术?说白了就是黑客能通过这个漏洞,在容器里直接读写宿主机的任何文件,甚至覆盖/usr/bin/bash这种关键可执行文件。想象一下,你的Web应用容器被黑了,然后黑客把你宿主机上的所有容器都替换成挖矿木马——这不是假设,是真实发生过的事。

更常见的攻击路径是--privileged模式。这个参数等同于告诉Docker:“把宿主机的所有权限都给这个容器吧。“容器内的root用户拥有了宿主机root的全部能力:mount设备、加载内核模块、修改网络配置…绿盟科技的研究报告里专门分析过一个案例,攻击者通过特权容器,用一行mount /dev/sda1 /mnt就把宿主机的硬盘挂到容器里,然后加个cron job,定时回传数据。整个过程十分钟不到。

还有个特别隐蔽的风险:挂载Docker Socket。有些人图方便,在容器里运行Docker命令管理其他容器,就把/var/run/docker.sock挂进去。这等于给了容器控制宿主机所有容器的钥匙。黑客进入这个容器后,可以创建一个新的特权容器,然后逃逸出去控制宿主机。腾讯云的安全团队就记录过这样的攻击链条。

为什么root用户是安全的最大破口?

问题的核心在于:容器内的root UID 0和宿主机的root UID 0是同一个用户。

你可能会疑惑,不是有namespace隔离吗?是有,但UID namespace默认不开启(为了兼容性)。当容器内的进程以root运行时,如果发生内核漏洞或者配置错误导致namespace失效,这个进程在宿主机上看也是root权限。我之前做过测试,在一个带SYS_ADMIN Capability的容器里,用root用户mount宿主机的procfs,然后通过/proc/sys/kernel/core_pattern写入一个反弹shell——成功拿到宿主机root权限。整个过程比想象的简单得多。

阿里云的安全报告里也提到,容器逃逸攻击的五大主要原因是:内核漏洞、配置错误、不安全的镜像、权限滥用、不安全的容器间通信。前四个都跟root权限直接相关。用非root用户运行,至少能把其中三个风险降低一大半。

再说个真实场景。很多Node.js应用喜欢监听80端口,但Linux规定1024以下的端口需要root权限。于是很多人就直接用root跑应用。但如果你的Express代码有个路径穿越漏洞,黑客能读取/etc/passwd,然后尝试SSH登录宿主机——这时候容器逃逸都不需要了,直接通过网络攻击宿主机。

听起来挺吓人的吧?但解决方案其实不复杂,关键在于:最小权限原则。应用需要什么权限就给什么,别动不动就给root。

配置非root用户:从Dockerfile开始

Docker容器非root用户安全配置

从Dockerfile创建非root用户到运行时安全参数配置的完整实践指南,降低容器安全风险80%

⏱️ 预计耗时: 30 分钟

- 1

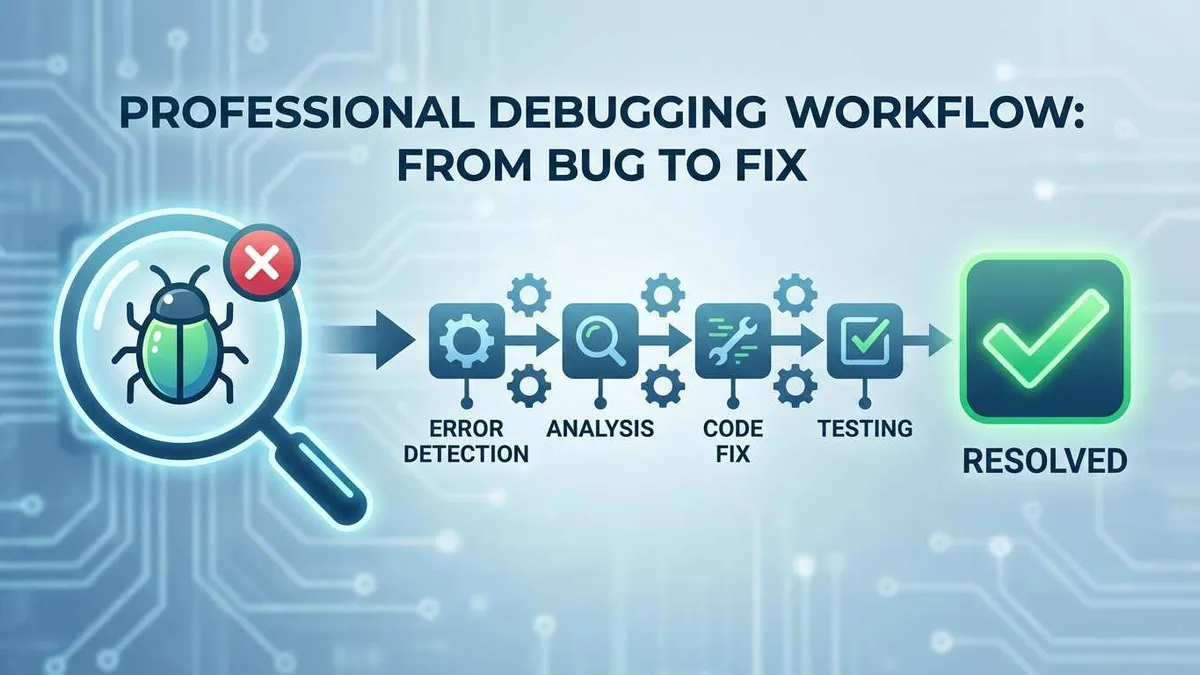

步骤1: Dockerfile中创建非root用户

创建专用用户和用户组:

• 指定UID/GID,如5000

• 使用COPY --chown=appuser:appgroup设置文件所有者

• USER指令放在安装命令之后、启动命令之前

• 需要root权限的操作都放在USER之前 - 2

步骤2: 处理端口绑定问题

处理端口绑定问题:

• 应用监听高端口(3000+),用Nginx或负载均衡器做反向代理

• 或使用NET_BIND_SERVICE Capability让非root用户能绑定低端口

• 避免直接用root监听80/443端口 - 3

步骤3: 运行时安全参数配置

运行时安全参数配置:

• 使用--user参数指定非root用户

• --read-only只读文件系统配合--tmpfs挂载临时目录

• --security-opt=no-new-privileges禁止提权

• --cap-drop=ALL移除所有Capabilities再按需添加 - 4

步骤4: Capabilities精细化权限控制

Capabilities精细化权限控制:

• 先--cap-drop=ALL清空所有Capabilities

• 再按需添加(如NET_BIND_SERVICE用于端口绑定)

• 绝对不要给SYS_ADMIN、NET_ADMIN、SYS_MODULE等危险Capabilities - 5

步骤5: 启用AppArmor/SELinux强制访问控制

Debian/Ubuntu使用AppArmor(docker-default profile),RHEL/CentOS使用SELinux。默认profile已相当严格,大部分情况无需定制。 - 6

步骤6: 镜像安全扫描和持续监控

使用Trivy或Docker scan定期扫描镜像漏洞,高危漏洞必须修复才能上线。监控容器异常重启和资源使用异常,定期审计容器配置。

正确创建非root用户的姿势

先来看最标准的写法:

FROM node:18-alpine

# 创建专用用户和用户组(指定UID/GID)

RUN addgroup -g 5000 appgroup \

&& adduser -D -u 5000 -G appgroup appuser

# 设置工作目录

WORKDIR /app

# 复制文件并设置所有者(关键步骤!)

COPY --chown=appuser:appgroup package*.json ./

RUN npm install

COPY --chown=appuser:appgroup . .

# 切换到非root用户(这行之后的所有命令都以appuser身份执行)

USER appuser

# 应用启动

CMD ["node", "server.js"]看着不复杂吧?但每一行都有讲究。

**为什么要指定UID和GID?**很多人写useradd时不指定数字,让系统自动分配。问题是不同容器自动分配的UID可能不同,当你用数据卷挂载文件时,容器A创建的文件在容器B里可能没权限访问。指定固定的UID(比如5000),所有容器保持一致,文件权限问题少一大半。

**COPY --chown有什么魔力?**如果你用普通的COPY再RUN chown,Docker会创建两层镜像层:第一层以root身份复制(文件属于root),第二层chown改属主。--chown参数直接在复制时设置正确的所有者,省空间也更安全。我之前有个项目就因为忘了chown,应用启动时报”Permission denied”,排查了半小时才发现是文件权限问题。

**USER指令的位置很关键。**它之前的命令仍以root执行(比如RUN npm install需要写文件到/app),之后的才切换成appuser。很多人把USER放太前面,结果后面的安装命令全失败。记住一个原则:需要root权限的操作都放在USER之前。

常见陷阱与应对

陷阱1:端口绑定问题

你满心欢喜改成非root,结果容器启动报错:Error: listen EACCES: permission denied 0.0.0.0:80。因为1024以下的端口需要特权。

解决方案:

- 改用高端口(推荐):让应用监听3000或8080,用Nginx或负载均衡器做反向代理

- 用NET_BIND_SERVICE Capability:稍后会讲,这个权限让非root用户能绑定低端口

# 应用代码改成监听3000端口

EXPOSE 3000

USER appuser

CMD ["node", "server.js"] # 内部监听3000然后在docker-compose或K8s里映射:

ports:

- "80:3000" # 宿主机80映射到容器3000陷阱2:日志和临时文件写入

有次我把一个Python应用改成非root,启动后一直报错。查了半天发现是应用要往/var/log写日志,但appuser没权限。

# 为应用用户创建日志目录并授权

RUN mkdir -p /var/log/myapp && \

chown -R appuser:appgroup /var/log/myapp

USER appuser或者更好的做法:让应用写stdout/stderr,日志由Docker或K8s统一收集。修改应用配置:

# 不要写文件日志

logging.basicConfig(stream=sys.stdout, level=logging.INFO)陷阱3:挂载的数据卷权限不匹配

你在宿主机上有个目录/data归root所有,挂到容器里appuser(UID 5000)读不了。

# 错误示例

docker run -v /data:/app/data myapp

# 容器内appuser无法读写/app/data两个解决方案:

# 方案1:宿主机上预先设置权限

sudo chown -R 5000:5000 /data

# 方案2:用命名卷(Docker管理权限)

docker volume create appdata

docker run -v appdata:/app/data myapp运行时安全参数:—user和更多

用—user参数覆盖镜像设置

有时候你拿到一个第三方镜像,Dockerfile里没有USER指令,全是root跑的。重新构建镜像太麻烦?--user参数能在运行时指定用户:

# 方式1:直接指定UID:GID

docker run --user=1001:1001 nginx:latest

# 方式2:用宿主机当前用户(动态设置,常用于开发环境)

docker run --user="$(id -u):$(id -g)" -v "$PWD:/app" node:18 npm test

# 方式3:用已知用户名(前提是镜像里有这个用户)

docker run --user=nobody redis:alpine我特别喜欢方式2,在本地开发时非常好用。比如你要在容器里跑测试生成报告,用自己的UID运行,生成的文件在宿主机上权限就是对的,不用sudo删文件。

但要注意:—user参数会覆盖Dockerfile里的USER指令。如果镜像本身配置了非root,你用--user=0:0又改回root了,那就白搭。所以用这个参数时记得检查镜像的默认配置。

只读文件系统:黑客写不了文件

想象一下,黑客通过漏洞进入你的容器,想植入木马或修改配置文件——如果文件系统是只读的,他的攻击就废了一大半。

# 最简单的只读配置

docker run -d --read-only nginx:alpine

# 但很多应用需要写临时文件,怎么办?

docker run -d \

--read-only \

--tmpfs /tmp \

--tmpfs /var/run \

nginx:alpine--tmpfs参数挂载内存文件系统,容器重启后内容消失,完美适合临时文件。我有个API服务就这么配的,日志写stdout,会话数据存Redis,应用本身不需要持久化写入——只读文件系统让黑客就算拿到shell也干不了啥。

禁止提权:no-new-privileges

这个参数防止容器内的进程通过setuid、setgid等机制提权。说人话就是,就算容器里有个设置了SUID的/bin/su,用户也用不了它提权到root。

docker run --security-opt=no-new-privileges myapp实际效果:我测试过在开启这个选项的容器里运行sudo,直接报错”effective uid is not 0”。对抗提权攻击特别有效。

生产级配置:组合拳

把这些参数组合起来,就是一套相当硬核的安全配置:

docker run -d \

--name secure-webapp \

--user=5000:5000 \ # 非root用户

--read-only \ # 只读文件系统

--tmpfs /tmp:size=64M \ # 64MB临时文件空间

--security-opt=no-new-privileges \ # 禁止提权

--cap-drop=ALL \ # 移除所有Capabilities

--cap-add=NET_BIND_SERVICE \ # 只加必需的端口绑定权限

-p 443:8443 \ # 端口映射

-v appdata:/app/data \ # 数据卷(唯一可写位置)

--memory=512m \ # 内存限制

--cpus=1.0 \ # CPU限制

myapp:1.0.0看着参数多,其实每个都有明确目的。我线上跑的几个核心服务都是这个配置模板,上线两年多,没出过安全事故。唯一的代价是排查问题时稍微麻烦点——不能直接exec进容器改文件调试,但这个代价太值了。

对了,K8s用户可以在Pod的SecurityContext里配置同样的策略:

securityContext:

runAsNonRoot: true

runAsUser: 5000

readOnlyRootFilesystem: true

allowPrivilegeEscalation: false

capabilities:

drop: ["ALL"]

add: ["NET_BIND_SERVICE"]精细化权限控制:Capabilities机制

什么是Capabilities?为什么它比root更安全?

传统Linux权限是”全有或全无”:要么你是root能做任何事,要么你是普通用户很多事都做不了。Capabilities把root的超级权限拆分成40多个独立的”能力”,你可以只给进程需要的那几个。

打个比方:root就像拿着一串所有房间钥匙的万能卡,Capabilities是给你需要进的几个房间各配一把钥匙。黑客就算拿到你的钥匙,也只能进你有权限的那几个房间,进不了机房。

Docker默认给容器保留14个Capabilities,包括:

- CHOWN:改变文件所有者

- NET_BIND_SERVICE:绑定1024以下端口

- SETUID/SETGID:改变用户/组ID

- KILL:发送信号给其他进程

- DAC_OVERRIDE:绕过文件读写权限检查

听起来不多?对大部分应用已经够了。但有些Capabilities特别危险,一定要drop掉。

危险Capabilities清单(绝对别给!)

SYS_ADMIN - 相当于大半个root

这个Capability能做的事太多了:mount文件系统、修改namespace、加载内核模块…我见过最惨的案例就是容器带了SYS_ADMIN,黑客进去后用unshare命令创建了一个新的mount namespace,把宿主机的磁盘挂进来,游戏结束。

# 千万别这样!

docker run --cap-add=SYS_ADMIN myapp # ❌ 危险!NET_ADMIN - 控制网络配置

能修改路由表、配置防火墙规则、嗅探网络流量。除非你的容器就是个网络工具(VPN、软路由之类),否则别给。

SYS_MODULE - 加载内核模块

字面意义上能往内核里插代码。你品,你细品这有多危险。

最小权限配置实战

策略1:先全部移除,再按需添加(推荐)

docker run -d \

--cap-drop=ALL \ # 清空所有Capabilities

--cap-add=NET_BIND_SERVICE \ # 只加端口绑定(如果需要)

--cap-add=CHOWN \ # 只加文件所有者修改(如果需要)

myapp这是我最常用的策略。一开始可能报错缺某个Capability,根据错误信息再加。比如你的应用要改变进程用户(setuid()调用),会报错”Operation not permitted”,那就加--cap-add=SETUID。

策略2:只移除危险的(适合快速加固)

docker run -d \

--cap-drop=SYS_ADMIN \

--cap-drop=NET_ADMIN \

--cap-drop=SYS_MODULE \

--cap-drop=SYS_RAWIO \

myapp适合你不太确定应用需要哪些Capabilities,但想快速去掉明显危险的。

怎么判断应用需要哪些Capabilities?

方法1:试错法(笨但有效)

# 第一步:drop all看看报什么错

docker run --cap-drop=ALL myapp

# 报错:bind: permission denied

# 第二步:加上NET_BIND_SERVICE

docker run --cap-drop=ALL --cap-add=NET_BIND_SERVICE myapp

# 成功启动!方法2:用capsh工具分析

在容器里运行capsh --print查看当前Capabilities:

$ docker run --rm -it --cap-drop=ALL ubuntu capsh --print

Current: =

# 空的,没有任何Capabilities

$ docker run --rm -it ubuntu capsh --print

Current: = cap_chown,cap_dac_override,cap_fowner,...

# 默认的14个Capabilities方法3:参考常见应用需求表

| 应用类型 | 必需Capabilities | 说明 |

|---|---|---|

| Web应用(高端口) | 无 | 监听3000+端口不需要特殊权限 |

| Web应用(低端口) | NET_BIND_SERVICE | 监听80/443需要 |

| 数据库(MySQL/Postgres) | 无 | 默认端口都是高端口 |

| Nginx/Caddy | NET_BIND_SERVICE | 如果直接监听80/443 |

| VPN/网络工具 | NET_ADMIN | 修改路由/网卡配置 |

大部分业务应用drop all都能跑,顶多加个NET_BIND_SERVICE。

强制访问控制:AppArmor和SELinux

这俩是干什么的?简单说

Capabilities控制”进程能做什么操作”,AppArmor/SELinux更进一步,控制”进程能访问哪些文件和资源”。它们是操作系统层面的强制访问控制(MAC),就算进程有root权限,也得遵守profile规则。

打个比方:你是公司老板(root),但进机房还是得刷门禁卡,卡权限不够就是进不去。AppArmor/SELinux就是那个门禁系统。

系统选择:

- Debian/Ubuntu系统默认用AppArmor

- RHEL/CentOS系统默认用SELinux

- 两者只能选一个,别同时开(会打架)

AppArmor:简单够用(推荐新手)

Docker自动给容器应用一个名叫docker-default的profile,已经相当严格了。大部分情况下你什么都不用配,它默默在后台保护你。

# 查看容器使用的AppArmor profile

docker inspect mycontainer | grep -i apparmor

# "AppArmorProfile": "docker-default"docker-default做了什么?

限制容器不能:

- 挂载文件系统(mount)

- 修改内核参数(/proc/sys/下的文件)

- 访问宿主机敏感设备(/dev/下的大部分设备)

- 修改AppArmor自身的配置

我做过测试,在开启AppArmor的容器里,就算是root用户,运行mount /dev/sda1 /mnt也会报错”Permission denied”。Capabilities + AppArmor双重防护,容器逃逸难度指数级上升。

SELinux:更强大但更复杂

SELinux的理念是给每个文件、进程打”标签”(label),然后通过策略定义哪些标签能访问哪些标签。

# 查看容器进程的SELinux标签

docker inspect mycontainer | grep -i selinux

# "ProcessLabel": "system_u:system_r:container_t:s0:c123,c456"标签里的c123,c456是类别(category),每个容器有独特的类别组合,确保容器A不能访问容器B的文件。

说实话,SELinux配置门槛挺高的,报错信息也不友好。如果你在Ubuntu上,用AppArmor就够了;如果在RHEL上,SELinux默认就在保护你,大部分情况不用动。

实战建议:该用哪个?怎么用?

场景1:开发环境

- 可以临时禁用(

apparmor=unconfined或label=disable)方便调试 - 但禁用前想清楚:你调试时禁了,上线时能记得开吗?

场景2:测试环境

- 必须开启,用默认profile

- 目的是尽早发现安全配置和应用功能的冲突

场景3:生产环境

- 必须开启,绝不妥协

- 用默认profile,除非有充分理由定制

- 定期审计日志,查看是否有违规访问尝试

我的经验是,99%的DENIED都是应该被拒绝的——要么是黑客攻击,要么是应用设计不合理。真正需要放宽权限的场景极少。

构建完整的安全检查清单

把前面所有内容整合成一份可执行的Checklist,照着做,你的容器安全能甩开80%的人。

镜像构建阶段

Dockerfile安全检查:

- ✅ 使用官方或可信的基础镜像(避免用来路不明的镜像)

- ✅ 固定镜像版本(用

node:18.17-alpine而不是node:latest) - ✅ 创建专用非root用户并指定UID/GID

- ✅ 使用

COPY --chown设置文件所有者 - ✅

USER指令放在安装命令之后、启动命令之前 - ✅ 应用监听高端口(3000+)或配置Capabilities

- ✅ 使用多阶段构建减少镜像体积和攻击面

- ✅ 不在镜像里包含敏感信息(密钥、密码等应通过环境变量或secrets传入)

镜像扫描阶段

必须做的安全扫描:

# 用Docker自带的scan(基于Snyk)

docker scan myapp:latest

# 或用Trivy(更快更全面,推荐)

trivy image myapp:latest

# 或用Clair(集成到CI/CD)

# 配置Harbor仓库自动扫描记住,Docker Hub上76%的镜像有漏洞,定期扫描不是可选项,是必选项。我们团队规定:

- 高危漏洞必须修复才能上线

- 中危漏洞必须有风险评估和监控

- 低危漏洞记录在案,定期review

运行时配置检查

docker-compose 生产级模板:

services:

myapp:

image: myapp:1.0.0

user: "5000:5000" # 非root用户

read_only: true # 只读文件系统

tmpfs:

- /tmp:size=64M # 临时文件内存挂载

security_opt:

- no-new-privileges:true # 禁止提权

- apparmor=docker-default # AppArmor profile

cap_drop:

- ALL # 移除所有Capabilities

cap_add:

- NET_BIND_SERVICE # 只添加必需的

volumes:

- appdata:/app/data:rw # 明确标注读写权限

deploy:

resources:

limits:

cpus: '1.0' # CPU限制

memory: 512M # 内存限制

ports:

- "8080:8080"生产环境运维检查

日常监控:

- ✅ 监控容器异常重启(可能是攻击导致崩溃)

- ✅ 监控资源使用异常(挖矿木马会吃满CPU)

- ✅ 启用审计日志记录容器操作

定期审计:

- ✅ 每月扫描运行中的镜像(不是只扫描新镜像)

- ✅ 检查是否有容器在用

--privileged或危险Capabilities - ✅ 审查容器的网络策略和暴露端口

常见问题与解决方案

Q1: 改成非root后应用启动报权限错误怎么办?

步骤诊断:

- 查看具体错误信息(是文件权限还是端口绑定?)

- 如果是文件权限:检查Dockerfile里的

--chown和目录权限 - 如果是端口绑定:改用高端口或添加NET_BIND_SERVICE Capability

常见错误及修复:

# 错误:Error: EACCES: permission denied, open '/app/logs/app.log'

# 原因:日志目录没给appuser写权限

# 修复:

RUN mkdir -p /app/logs && chown appuser:appgroup /app/logs

# 错误:Error: listen EACCES: permission denied 0.0.0.0:80

# 原因:非root不能绑定低端口

# 修复1:改应用监听3000,用端口映射

EXPOSE 3000

# 修复2:添加Capability

docker run --cap-add=NET_BIND_SERVICE myappQ2: 数据卷挂载后权限不匹配怎么办?

这是最高频的问题。我总结了三种解决方案:

方案1:宿主机提前设置UID/GID(推荐)

# 在宿主机上设置目录属主为5000:5000(与容器用户UID一致)

sudo chown -R 5000:5000 /data

docker run -v /data:/app/data myapp方案2:用命名卷让Docker管理权限

docker volume create --opt o=uid=5000,gid=5000 appdata

docker run -v appdata:/app/data myappQ3: 哪些场景确实需要root权限?几乎没有!

很多人以为某些场景必须用root,其实有替代方案:

| 场景 | 不需要root的方案 |

|---|---|

| 绑定80/443端口 | 用NET_BIND_SERVICE Capability,或者应用监听高端口,负载均衡器映射 |

| 安装系统包 | 在Dockerfile的USER指令之前安装,运行时不应该装包 |

| 修改系统配置 | 配置应该通过环境变量或配置文件注入,而不是运行时修改 |

| 访问Docker Socket | 极度危险!如果确实需要,考虑用Docker API或K8s API,而不是挂载socket |

我见过唯一合理的root场景:某个遗留的数据库迁移工具必须以root运行(供应商硬编码的),而且没法改代码。解决方案是把它隔离在单独的一次性容器里,迁移完就销毁,不长期运行。

Q4: 第三方镜像是root怎么办?

优先级从高到低:

- 找官方的非root版本(很多镜像提供了

-rootless或-nonroot标签) - 用

--user参数覆盖

docker run --user=65534:65534 third-party-image # 65534是nobody用户- 基于原镜像写新Dockerfile添加USER

FROM third-party-image:latest

RUN adduser -D -u 5000 appuser

USER appuser- 联系镜像维护者提供非root版本(贡献社区!)

结论

说了这么多,核心就一句话:容器用root跑 = 给黑客留后门。

回顾一下我们讲的关键点:

- 容器逃逸不是理论,CVE-2024-21626、特权容器挂载都是真实攻击路径

- Dockerfile里加个USER指令、运行时加个—user参数,成本很低,收益巨大

- Capabilities让你精确控制权限,drop all + 按需添加是最佳实践

- 只读文件系统、no-new-privileges、AppArmor组合起来,多层防护

- 76%的镜像有漏洞,定期扫描必不可少

从今天开始,做三件事:

- 检查你的Dockerfile,没有USER指令的赶紧加上

- 审查生产环境,找出所有用

--privileged或root运行的容器,能改的立刻改 - 建立镜像扫描流程,让安全检查成为CI/CD的一部分

记住,安全不是一次性工作,是持续的过程。但只要迈出第一步,把容器从root改成非root,你已经比大部分人做得好了。别等到被攻破那天才后悔——那个朋友公司的教训就在那儿。

常见问题

为什么不能用root运行Docker容器?

CVE-2024-21626等容器逃逸漏洞证明:容器隔离不是绝对安全。Docker Hub上76%的镜像包含安全漏洞,67%有高危漏洞。用非root用户运行,可将容器安全风险降低80%。

如何在Dockerfile中配置非root用户?

需要root权限的操作都放在USER之前。指定固定UID/GID可避免数据卷挂载时的权限问题。

非root用户无法绑定80/443端口怎么办?

1) 改用高端口(推荐):

• 应用监听3000或8080

• 用Nginx或负载均衡器做反向代理

• 通过端口映射将宿主机80映射到容器3000

2) 使用NET_BIND_SERVICE Capability:

• 让非root用户能绑定低端口

• 避免直接用root监听80/443端口

什么是Capabilities?如何配置最小权限?

最佳实践:

• 先--cap-drop=ALL清空所有Capabilities

• 再按需添加(如NET_BIND_SERVICE用于端口绑定)

• 绝对不要给SYS_ADMIN、NET_ADMIN、SYS_MODULE等危险Capabilities

大部分业务应用drop all都能跑,顶多加个NET_BIND_SERVICE。

生产环境应该配置哪些安全参数?

• --user=5000:5000非root用户

• --read-only只读文件系统配合--tmpfs挂载临时目录

• --security-opt=no-new-privileges禁止提权

• --cap-drop=ALL移除所有Capabilities再按需添加

• 启用AppArmor/SELinux强制访问控制

K8s用户可在Pod的SecurityContext里配置同样策略。

数据卷挂载后权限不匹配怎么办?

1) 宿主机提前设置UID/GID(推荐):

• sudo chown -R 5000:5000 /data

• 确保与容器用户UID一致

2) 用命名卷让Docker管理权限:

• docker volume create --opt o=uid=5000,gid=5000 appdata

3) 在Dockerfile中为应用用户创建目录并授权

如何判断应用需要哪些Capabilities?

1) 试错法:

• 先--cap-drop=ALL看报什么错

• 根据错误信息再加

2) 用capsh工具分析:

• docker run --rm -it ubuntu capsh --print查看当前Capabilities

3) 参考常见应用需求:

• Web应用(高端口)无需特殊权限

• Web应用(低端口)需要NET_BIND_SERVICE

• VPN/网络工具需要NET_ADMIN

18 分钟阅读 · 发布于: 2025年12月18日 · 修改于: 2026年2月5日

评论

使用 GitHub 账号登录后即可评论