Dockerマウントディレクトリの権限問題完全解決ガイド:診断から実践まで5つの解決策

深夜3時。ターミナルに表示された赤いエラーメッセージ「Permission denied」を見つめるあなた。これで今夜5回目です。Macでの開発中は問題なく動いていたコンテナが、Linuxの本番サーバーにデプロイした途端に動かなくなる。コンテナが生成したログファイルを削除しようとしても、「操作権限がありません」と言われる。サーバー管理者なのに、なぜ権限がないのでしょうか?

さらに落ち込むのは、昨日同僚に聞いた「chmod 777でいいんじゃない?」という言葉。試してみたら確かに動きました。しかし、心のどこかで警鐘が鳴っています。「本当にこれでいいのか?」と。

Dockerコミュニティフォーラムの統計によると、初心者の40%がマウントディレクトリの権限問題に遭遇し、そのうち60%がchmod 777という乱暴な解決策を選んでいます。その結果、コンテナエスケープやデータ漏洩のリスクを招いています。恐ろしい話ですよね。

実は、この権限問題はそれほどミステリアスなものではありません。この記事では、Dockerの権限問題の本質であるUIDとGIDについて徹底的に解説します。そして、簡単な一時的なハックからエンタープライズ向けの安全な設定まで、5つの正当な解決策を紹介します。最も重要なのは、3つのコマンドを使って問題を素早く診断し、どの解決策を選ぶべきかを判断できるようになることです。

もう盲目的にchmod 777をする必要はありません。さあ、始めましょう。

根本原因:なぜ権限問題が起きるのか

UID/GIDこそが真の身分証明書

Linuxはユーザー名で身元を識別していると思っていませんか?間違いです。Linuxカーネルは数字しか見ていません。それがUID(ユーザーID)とGID(グループID)です。ユーザー名は人間が見るためのニックネームに過ぎません。

例えば、あなたのPCで id コマンドを実行してみてください:

uid=1000(oden) gid=1000(oden) groups=1000(oden)見えましたか?1000こそがあなたの真の身分証明です。「oden」という名前はカーネルにとって重要ではありません。

次にrootユーザーを見てみましょう:

uid=0(root) gid=0(root) groups=0(root)ID 0のユーザーがスーパーユーザーです。名前が何であれ、UIDが0であれば、システムの最高権限を持ちます。

権限の衝突はどこから来るのか

ここが問題の核心です。ホストマシン上で一般ユーザー(例:UID=1000)としてDockerを実行しているのに、コンテナがデフォルトでroot(UID=0)として実行されると、矛盾が生じます。

完全な衝突のプロセスは以下の通りです:

- Linuxホスト上で、UID=1000の一般ユーザーとしてコンテナを起動する。

- コンテナ内のプロセスはデフォルトでroot(UID=0)として実行される。

- コンテナ内のrootがファイルを作成する(例:

/app/logs/output.log)。 - このファイルはbind mountを通じてホストの

./logs/output.logにマッピングされる。 - ホスト上でこのファイルの所有者を見るとroot(UID=0)になっている。

- あなたは一般ユーザー(UID=1000)としてこれを削除しようとするが、権限不足で拒否される。

非常に単純明快です。コンテナはあなたがホスト上で誰なのかを知りません。知っているのはUIDだけです。ID 0が作ったファイルを、非0ユーザーが触れるわけがありません。

なぜMacやWindowsでは問題が起きないのか?

「あれ?MacでDockerを使っていてこんな問題起きたことないけど?」と思うかもしれません。

そうです。MacとWindows上のDocker Desktopは仮想マシン内で動作しているからです。MacはApple Virtualizationフレームワーク(以前はhyperkit)、WindowsはWSL2またはHyper-Vを使用しています。これらには追加の「権限変換レイヤー」が存在します。

MacのVirtioFSファイルシステムは、コンテナが生成したファイルの所有者を自動的にホストの現在のユーザーに変換してくれます。便利ですよね?しかし、これこそが「Macでは動くのにLinuxサーバーでは動かない」という現象の根本原因です。Linux上のDockerはカーネルを直接呼び出すため、この中間変換レイヤーがないのです。

簡単に言えば、Docker Desktopはユーザー体験のために妥協し、いくつかの「真実性」を犠牲にしました。開発段階では痛みを感じませんが、デプロイ時に呆然とすることになります。

その他の注意点

Bind mount vs Named Volume:

- Bind mount(

-v /host/path:/container/path)はホストディレクトリを直接マッピングするため、権限問題が最も顕著です。 - Named Volume(

-v mydata:/container/path)はDockerによって管理されるため、権限は比較的緩やかですが、問題がないわけではありません。

SELinuxとAppArmor:

もしLinuxでSELinux(CentOS/RHEL)やAppArmor(Ubuntu)が有効になっている場合、権限問題はさらに複雑になります。UID/GIDの一致だけでなく、セキュリティコンテキストラベルも考慮する必要があります。原因不明の権限エラーに遭遇したら、まずSELinuxのログを確認してください:

sudo ausearch -m avc -ts recentコンテナ内にユーザーが存在しない:

コンテナイメージにはデフォルトでrootと少数のシステムユーザーしかいません。ホスト上のUID=1000のユーザーなんて、コンテナは知りません。ファイルの所有者が数字の羅列で表示されるのはそのためです。

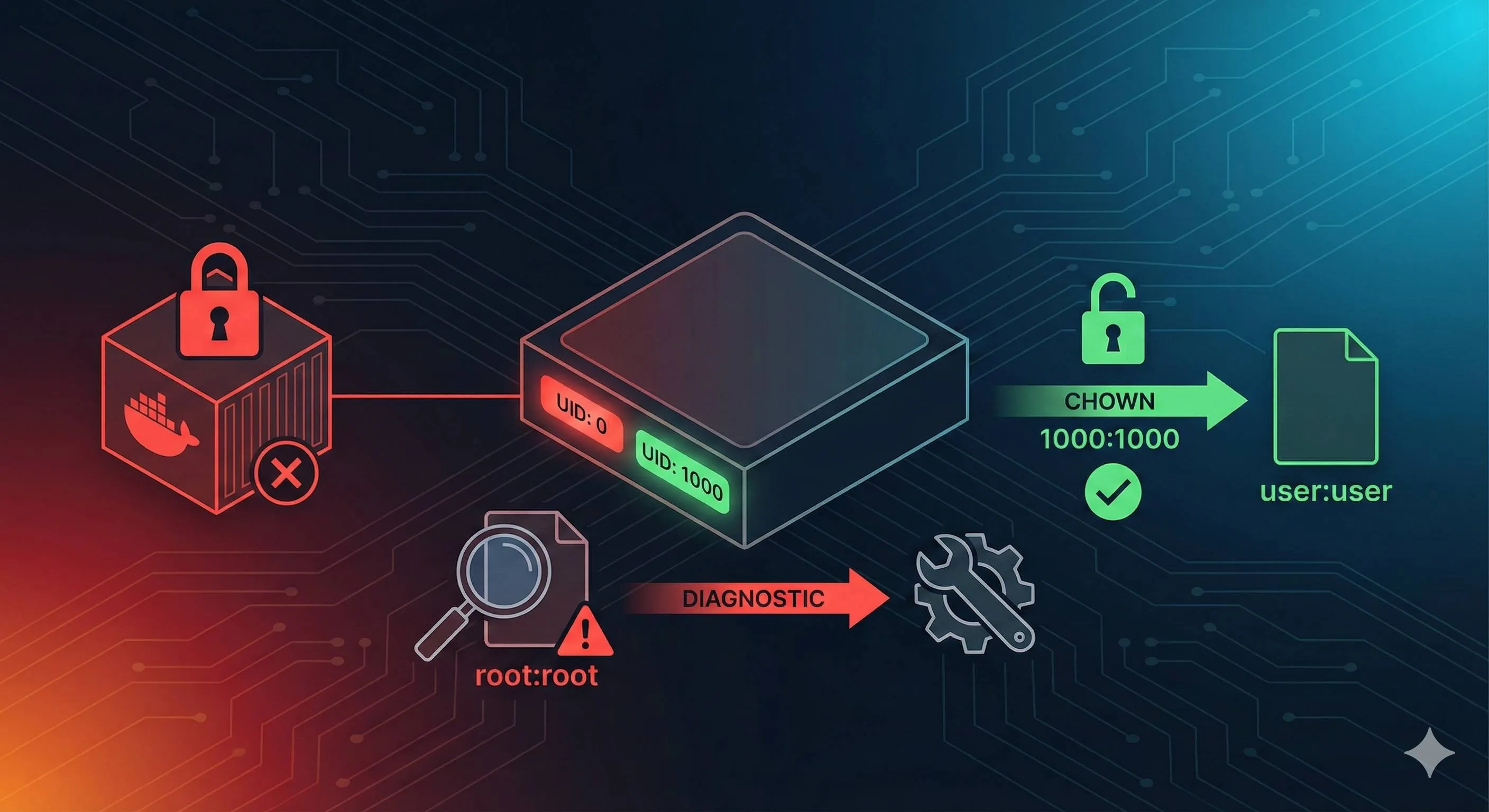

スピード診断:権限問題を特定する3つのコマンド

Permission deniedに遭遇しても慌てないでください。プロはどうやって問題を特定するのでしょうか?3つのコマンドで、1分で終わります。

コマンド1:ファイルの本当の所有者を確認する

ls -ln /your/mount/path注意:-l ではなく -ln です。違いは? -l はユーザー名を表示し、-ln はUID/GIDの数字を表示します。

出力例:

-rw-r--r-- 1 0 0 1024 Dec 17 10:00 output.log読み方:

- 1列目

-rw-r--r--は権限ビット(重要ではありません) - 3列目

0が所有者のUID ← ここが重要 - 4列目

0が所有者のGID ← ここも - その後はファイルサイズ、時間、ファイル名

0 0 が見えましたか?これがrootユーザーです。もしホスト上のあなたのUIDが1000なら、当然このファイルを変更することはできません。

正常な場合と比較してみましょう:

ls -ln ~/my-project出力:

-rw-r--r-- 1 1000 1000 2048 Dec 17 11:30 README.md1000 1000 ですね。これなら自分のファイルです。

コマンド2:コンテナプロセスの実際のIDを確認する

docker exec <container_name> id出力例:

uid=0(root) gid=0(root) groups=0(root)これはコンテナ内のプロセスがどのIDで実行されているかを教えてくれます。通常はroot(UID=0)です。

ホスト側と比較してみましょう:

id出力:

uid=1000(oden) gid=1000(oden) groups=1000(oden)...違いがわかりましたか?コンテナ内は0、ホストは1000。不一致です。これが衝突の原因です。

コマンド3:Dockerのマウント設定を確認する

docker inspect <container_name> | grep -A 10 "Mounts"出力例:

"Mounts": [

{

"Type": "bind",

"Source": "/home/oden/project/logs",

"Destination": "/app/logs",

"Mode": "",

"RW": true,

"Propagation": "rprivate"

}

]見るべきポイント:

Type:bindかvolumeか?bind mountの方が権限問題が起きやすい。Source:ホストパス。ls -lnでこのパスの所有者を確認。RW:trueなら読み書き可、falseなら読み取り専用。

1分診断フロー

権限問題に遭遇したら、この順序でチェック:

- まずファイルを見る:

ls -lnで問題のファイルのUID/GIDを確認 - 次にコンテナを見る:

docker exec <container> idでコンテナプロセスの身元を確認 - 差異を比較:コンテナUIDとファイルの所有者UIDが、あなたのホストUIDと異なるなら、権限衝突です

- 設定を確認:

docker inspectでマウント方式とパスを確認

実際の例:コンテナログが削除できない場合

# 手順1:ファイル所有者を確認

$ ls -ln ./logs/

-rw-r--r-- 1 0 0 ... app.log

# UID=0、rootが作成

# 手順2:コンテナ身分を確認

$ docker exec myapp id

uid=0(root) ...

# コンテナはrootで実行中

# 手順3:自分の身分を確認

$ id

uid=1000 ...

# 私は1000。コンテナは0。不一致!診断結果:コンテナがrootで実行され、root所有のファイルを生成したため、私は削除権限がない。

この診断ができれば、どの解決策を使うべきかわかります。

5大解決策:あなたに最適なのはどれ?

原因と診断方法がわかったところで、解決策を見ていきましょう。簡単なものから複雑なものまで、5つの方法を紹介します。重要なのは、状況に応じて適切な方法を選ぶことです。

解決策1:実行時に—userパラメータでUID/GIDを指定する

対象:素早いテスト、またはローカル開発環境

原理:Dockerに「私のUIDでコンテナを実行して」と指示します。これでコンテナが生成するファイルの所有者はあなたになります。

使い方:

# コマンドライン方式

docker run --user $(id -u):$(id -g) -v /host/data:/app/data myimage

# docker-compose.yml方式

services:

myapp:

image: myimage

user: "${UID:-1000}:${GID:-1000}"

volumes:

- ./data:/app/data実行時:

export UID=$(id -u)

export GID=$(id -g)

docker-compose upメリット:

- 最も簡単、即効性あり

- Dockerfileの変更やイメージ再ビルドが不要

- ローカル開発の高速イテレーションに最適

デメリット:

- 起動のたびに指定が必要

- コンテナ内アプリが特定のUIDを必要とする場合(例:nginxが80ポートバインドにroot権限を要する場合)は失敗する

- チームメンバーのUIDが異なると面倒(環境変数でカバー可)

リスク:低

適用システム:Linuxは完璧に動作。Mac/Windowsは対応しているが体験は微妙(VM層のため)。

いつ使う?:ローカル開発、一時的なテスト、アイデアの検証。Macで開発していて、Linux CIにプッシュしたら権限エラーが出たときの応急処置として。

解決策2:Dockerfileでマッチするユーザーを作成する

対象:チーム共有のイメージ、再利用が必要なシーン

原理:イメージビルド時にbuild argでホストのUIDを渡し、イメージ内で対応するユーザーを作成します。コンテナ起動後はそのユーザーで実行されます。

使い方:

Dockerfile:

FROM python:3.11

# ビルド引数を受け取る

ARG UID=1000

ARG GID=1000

# ユーザーグループとユーザーを作成

RUN groupadd -g $GID appuser && \

useradd -m -u $UID -g $GID appuser

# 作業ディレクトリ設定と権限付与

WORKDIR /app

RUN chown -R appuser:appuser /app

# 非rootユーザーに切り替え

USER appuser

# 以降のコマンドはappuser権限で実行

COPY --chown=appuser:appuser . /app

RUN pip install -r requirements.txt

CMD ["python", "app.py"]ビルド:

docker build --build-arg UID=$(id -u) --build-arg GID=$(id -g) -t myapp:latest .docker-compose.yml:

services:

myapp:

build:

context: .

args:

UID: ${UID:-1000}

GID: ${GID:-1000}

volumes:

- ./data:/app/dataメリット:

- 一度ビルドすれば、何度実行しても正しい権限

- コンテナ内に完全なユーザー環境がある(ホームディレクトリ、シェル設定など)

- 最もプロフェッショナルな、本番レベルの解決策

デメリット:

- Dockerfileの修正が必要

- チームメンバーのUIDが異なると、各自でビルドが必要(イメージ共有が難しい)

- アプリ起動時にroot権限が必要な場合は使えない

リスク:低

適用システム:Linuxは完璧。Mac/WindowsもVM層があるが使用可能。

いつ使う?:チームで標準ベースイメージがあり、全プロジェクトがそれに基づいている場合。または、ユーザーに配布するイメージ(OSSなど)で、ユーザー自身にビルドさせてUIDを合わせる場合。

解決策3:Entrypointスクリプトで動的調整(gosu方式)

対象:アプリがrootで初期化し、その後降格して実行する必要がある場合

原理:コンテナ起動時はrootでentrypointスクリプトを実行し、スクリプト内で動的にユーザーを作成し、gosu(su/sudoより安全なツール)を使ってターゲットユーザーに切り替えてメインプログラムを実行します。

使い方:

Dockerfile:

FROM node:18

# gosuのインストール

RUN apt-get update && apt-get install -y gosu && rm -rf /var/lib/apt/lists/*

# entrypointスクリプトをコピー

COPY entrypoint.sh /usr/local/bin/

RUN chmod +x /usr/local/bin/entrypoint.sh

WORKDIR /app

COPY . /app

ENTRYPOINT ["/usr/local/bin/entrypoint.sh"]

CMD ["node", "server.js"]entrypoint.sh:

#!/bin/bash

set -e

# LOCAL_USER_ID環境変数が指定された場合

if [ -n "$LOCAL_USER_ID" ]; then

# ユーザー作成(存在しなければ)

useradd -u $LOCAL_USER_ID -o -m appuser 2>/dev/null || true

# /appディレクトリの所有者を変更

chown -R appuser:appuser /app

# gosuを使ってappuserで後続コマンドを実行

exec gosu appuser "$@"

else

# 指定がなければrootで実行

exec "$@"

fi実行:

docker run -e LOCAL_USER_ID=$(id -u) -v ./data:/app/data myappメリット:

- 柔軟性が最高:rootでの初期化と一般ユーザーでの実行を両立

- イメージを異なるUIDのユーザー間で共有可能

- 安全性が高い(gosuへの信頼)

デメリット:

- Dockerfileとentrypointの修正が必要

- 複雑さとメンテナンスコストが増加

- gosuのインストールが必要(サイズは小さいが)

リスク:中(gosuはDocker公式推奨ツール)

適用システム:全システム

いつ使う?:アプリ起動時にシステム設定変更(root必要)が必要だが、実行時は一般ユーザーであるべき場合。例:nginxの80ポートバインド、DBのスキーマ初期化など。

解決策4:User Namespace Remapping(userns-remap)

対象:会社のセキュリティ規定で強制隔離が必要、いかなるコンテナも真のrootで実行してはならない場合

原理:Dockerデーモンレベルの設定で、全コンテナのUIDを自動的に「サブユーザー」範囲にリマップします。コンテナ内では自分がroot(UID=0)だと思っていますが、ホスト上では実際には一般ユーザー(例:UID=100000)です。

使い方:

/etc/docker/daemon.json を編集:

{

"userns-remap": "default"

}Docker再起動:

sudo systemctl restart dockerDockerは自動的に dockremap ユーザーを作成し、/etc/subuid と /etc/subgid にUID/GID範囲を割り当てます。

検証:

# コンテナ起動

docker run -d --name test -v /tmp/test:/data busybox sleep 3600

# コンテナ内ではrootに見える

docker exec test id

# uid=0(root) gid=0(root)

# しかしホスト上では

ls -ln /tmp/test

# 所有者は大きな数字(例:100000)メリット:

- 一度の設定で全コンテナに適用

- 全コンテナが自動的に隔離され、イメージやコマンドの変更不要

- 安全性が最高:コンテナエスケープしても、サブユーザーシェルに出るだけで真のrootは取れない

- Docker公式推奨のエンタープライズソリューション

デメリット:

- システムレベルの設定で、全コンテナに影響する

- 既存のコンテナやボリュームが非互換になる可能性(再作成が必要)

- Rootlessモードと同時には使えない

- 一部の特権操作(mountなど)が制限される

リスク:低(公式推奨)

適用システム:Linuxのみ(カーネルのuser namespaceサポートが必要)

いつ使う?:セキュリティ規定が厳しい;マルチテナント環境で、特定のコンテナイメージを信頼できない;プロジェクトごとに設定するのが面倒で、一括で解決したい場合。

解決策5:Rootless Docker

対象:最高レベルのセキュリティ要件、多少の機能制限は許容できる場合

原理:Dockerデーモン自体を非rootユーザーで実行します。全コンテナはこのユーザーのnamespace内で動作し、システムrootから完全に隔離されます。

使い方:

Rootless Dockerのインストール:

# ルートDockerをアンインストール(あれば)

sudo apt-get remove docker docker-engine docker.io

# Rootless Dockerインストール

curl -fsSL https://get.docker.com/rootless | sh

# 環境変数設定

export PATH=$HOME/bin:$PATH

export DOCKER_HOST=unix://$XDG_RUNTIME_DIR/docker.sock

# 起動

systemctl --user start docker

systemctl --user enable docker検証:

docker run hello-world

# 完全に非rootとして実行されるメリット:

- 究極のセキュリティ:デーモンもコンテナもrootではない

- コンテナエスケープしても、あなたのユーザー権限範囲から出られない

- 信頼できないイメージ、マルチテナント、セキュリティに敏感な環境に最適

デメリット:

- 特権ポート(1024以下、80/443など)が使えない

- 一部のネットワークモード(hostモードなど)が使えない

- パフォーマンスがやや落ちる(追加のnamespaceオーバーヘッド)

- 設定が比較的複雑、ドキュメントが少なめ

リスク:低(設計通り、公式サポート)

適用システム:モダンLinux(newuidmap/newgidmapサポートが必要、Ubuntu 20.04+、CentOS 8+)

いつ使う?:金融・医療など極めて厳しいセキュリティ規定がある;信頼できないサードパーティイメージを実行する;K8sクラスタで全Podの非root実行が求められている。

クイック決定:どれを使うべき?

5つの解決策、まだ迷いますか?この決定木を使ってください:

権限問題に遭遇?

├─ とりあえず一時的にテストしたいだけ?

│ └─ Yes → 解決策1(--userパラメータ)

│

├─ チームで長期メンテするプロジェクト?

│ ├─ アプリ起動にroot権限が必要?

│ │ └─ Yes → 解決策3(entrypoint+gosu)

│ └─ root権限不要?

│ └─ 解決策2(Dockerfileでユーザー作成)

│

├─ 会社のセキュリティ規定で強制隔離が必要?

│ ├─ 特権ポートや特殊機能が必要?

│ │ └─ Yes → 解決策4(userns-remap)

│ └─ 特権不要?

│ └─ 解決策5(Rootless Docker)

│

└─ ローカル開発問題をサクッと解決したい?

└─ 解決策1(--userパラメータ)私のアドバイス:

- 開発環境:解決策1(早くて効果的)

- チームプロジェクト:解決策2または3(プロフェッショナルで標準的)

- 本番環境:解決策4または5(安全第一)

複雑な解決策を急がないでください。要件に応じて選びましょう。十分であればそれがベストです。

リアルケーススタディ:これらのシーンでの解決法

原理、診断、解決策、クロスプラットフォームの違いを話しました。次は実践です。5つのよくある権限問題のシーンと、その手取り足取りの解決法です。

ケース1:ローカル開発、コンテナログが削除できない

症状:

ローカルでアプリコンテナを実行し、ログファイルが生成された。しばらくして整理しようとすると:

rm -rf logs/

# rm: cannot remove 'logs/app.log': Permission denied解決策:

docker-compose.ymlにuser設定を追加します:

services:

myapp:

image: myapp:latest

user: "${UID:-1000}:${GID:-1000}" # 重要な一行

volumes:

- ./logs:/app/logs実行:

export UID=$(id -u)

export GID=$(id -g)

docker-compose down

docker-compose upこれでコンテナはあなたのUIDで実行され、生成されるログファイルの所有者もあなたになります。

ケース2:Django/Flaskアプリ、静的ファイルの権限問題

症状:

Python Webアプリで静的ファイルを収集する collectstatic を実行した後:

docker exec webapp python manage.py collectstatic

# static/ フォルダ生成

ls -ln static/

# drwxr-xr-x 1 0 0 ...

# 所有者はroot。CIスクリプトやnginxコンテナがアクセスできない解決策:

Dockerfileでアプリユーザーを作成する:

FROM python:3.11

# アプリユーザー作成

RUN groupadd -g 1000 appuser && \

useradd -m -u 1000 -g 1000 appuser

WORKDIR /app

# 依存インストール(まだroot、apt-get等可能)

COPY requirements.txt .

RUN pip install -r requirements.txt

# コードコピー時に権限付与

COPY --chown=appuser:appuser . /app

# appuserに切り替え

USER appuser

CMD ["gunicorn", "myapp.wsgi:application"]一言まとめ:Dockerfileで事前にユーザーを作り、Volumeでファイルを共有する。

ケース3:データベースボリュームの権限問題

症状:

PostgreSQLやMySQLコンテナ起動時にエラー:

docker-compose up postgres

# postgres: could not open file "/var/lib/postgresql/data/...": Permission denied原因:

DBイメージは通常、特定のUID(例:postgresは999)に切り替えて実行されます。bind mountを使うと、ホストディレクトリの所有権が合わないことがあります。

解決策:

方法A:Named Volumeを使う(推奨)

services:

postgres:

volumes:

- pgdata:/var/lib/postgresql/data # volumeを使用

volumes:

pgdata: # Dockerが権限を自動処理方法B:Bind Mount必須なら、事前に権限設定

mkdir -p ./pgdata

sudo chown -R 999:999 ./pgdata # postgresのUID/GIDに合わせる一言まとめ:DBはNamed Volumeを使う。Bind Mountなら事前にchown。

ケース4:CIフロー中のビルド産物権限エラー

症状:

CIランナーは一般ユーザーで動いているが、Dockerコンテナはrootでビルドするため、産物の所有者がrootになり、後続のステップでアクセスできない。

# .gitlab-ci.yml

script:

- docker run --rm -v $CI_PROJECT_DIR:/app builder npm run build

- cp dist/* /deploy/ # Permission denied!解決策:

方法A:ビルドコンテナ内で明示的に所有者を変更

RUN npm run build && \

chown -R 1000:1000 /app/dist方法B:—userでビルドコンテナを実行

script:

- docker run --rm --user $(id -u):$(id -g) -v $CI_PROJECT_DIR:/app builder npm run build一言まとめ:ビルド時に産物の所有者を明示的に設定するか、—userでビルドする。

ケース5:Kubernetes Podの権限問題

症状:

K8sでPod起動失敗:

Error: EACCES: permission denied, open '/app/data/config.json'解決策:

Pod specのsecurityContextを設定:

spec:

securityContext:

runAsUser: 1000 # UID=1000で実行

runAsGroup: 1000 # GID=1000

fsGroup: 1000 # volume内ファイルのgroupを1000にし、読み書き可能に一言まとめ:PodのsecurityContextでrunAsUserとfsGroupを明示的に設定する。

結論

根本原因:LinuxはUID/GIDしか見ない。コンテナ内root(0)とホスト一般ユーザー(1000)は別人。

診断方法:ls -ln、docker exec <container> id、docker inspect の3点セット。

解決策:

- —user:ローカル開発

- Dockerfile USER:チーム標準

- entrypoint+gosu:root初期化が必要な場合

- userns-remap:企業レベルの隔離

- Rootless:究極のセキュリティ

今日からできること:

- docker-compose.ymlに

user: "${UID:-1000}:${GID:-1000}"を追加する - プロジェクトのコンテナUIDを確認してみる

- 同僚にこの知識を共有する

権限問題は「技術的な壁」というより「身分証明」の問題です。UID/GIDの仕組みさえ分かれば、もう深夜にPermission deniedで悩むことはありません。

さあ、自信を持ってDockerを使いこなしましょう。

Docker権限診断フロー

Permission deniedが発生したときに原因を特定し、適切な解決策を選択するための診断手順

⏱️ Estimated time: 5 min

- 1

Step1: ファイルの所有者確認

コマンド:ls -ln <パス>

確認点:3列目の数字(UID)。ここが0(root)で、あなたが1000なら、それが原因です。 - 2

Step2: コンテナプロセスの確認

コマンド:docker exec <コンテナ名> id

確認点:uid=0(root) となっているか。もしそうなら、コンテナはrootで動いています。 - 3

Step3: 設定の確認と解決

コマンド:docker inspect <コンテナ名> | grep -A 10 "Mounts"

解決策選択:

・一時的修正なら:docker run --user $(id -u):$(id -g) ...

・恒久的修正なら:DockerfileでUSERを作成

・特殊な初期化が必要なら:entrypoint + gosu

FAQ

なぜchmod 777を使ってはいけないのですか?

Macでは問題ないのにLinuxでエラーになるのはなぜ?

データベースのデータディレクトリの権限はどうすべき?

7 min read · 公開日: 2025年12月17日 · 更新日: 2026年3月3日

関連記事

AI コード生成のミスを減らす?この5つの Prompt テクニックで効率50%アップ

AI コード生成のミスを減らす?この5つの Prompt テクニックで効率50%アップ

Cursor 上級テクニック:開発効率を倍増させる10の実践的手法(2026年版)

Cursor 上級テクニック:開発効率を倍増させる10の実践的手法(2026年版)

Cursor バグ修正完全ガイド:エラー分析から解決策検証までの効率的ワークフロー

コメント

GitHubアカウントでログインしてコメントできます